DIAS#68-70-HackerRank-Bash

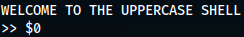

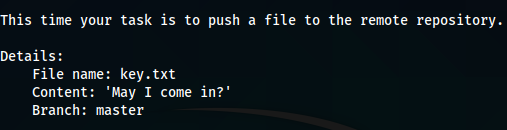

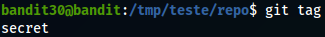

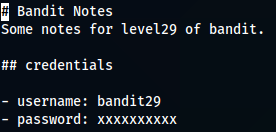

Nestes dias mudei de site, agora com um foco mais virado para a aprendizagem de skills de programação mais básicos, de modo a ajudar tanto na criação de scripts como na compreensão de código. Desse modo fui ao site " https://www.hackerrank.com ", onde se pretende ensinar e avaliar os utilizadores de modo a arranjar possíveis trabalhos. Numa primeira fase foquei-me na prática de bash onde me foram apresentados diferentes exercícios, desde o clássico "Hello World" até à impressão de uma estrutura razoavelmente complexa no terminal. Durante este processo descobri várias coisas, incluindo o facto deste tipo de programação ser o mais picuinhas (que vi até hoje) relativamente aos espaços, se há algum erro o mais provável é que esteja a acontecer devido a ter um espaço a mais ou a menos, para além disso descobri: Que para obter ajuda de comandos a usar em bash, no Gitbash, usa-se " bash -c "help <nome do comando>" ", por exemplo: " b